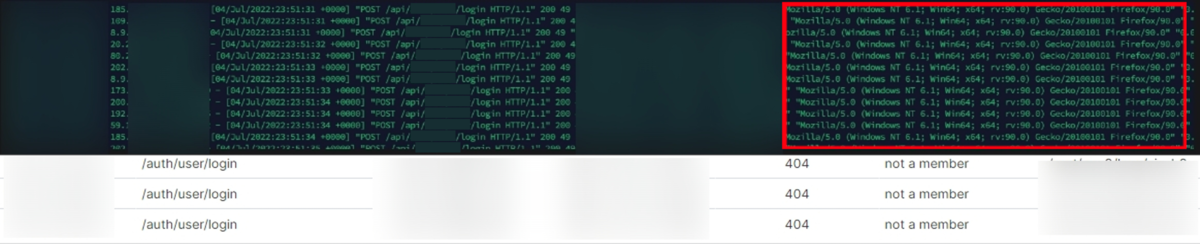

最近、 WEB サービスを提供する企業に約 20 時間の間、Get Flooding Attack 型の DDoS 攻撃のケース が発生しました。CIP チームは被害を受けた企業の協力で攻撃当時のデータを提供され、Criminal IP で攻撃データを分析しました。(企業名は匿名にしますが、データは全て実際のデータであります。)サイトのログイン ページで様々な攻撃トラフィックが入ってその攻撃でサイトのログイン サーバーへ深刻な負荷がかかり、ログインの機能が麻痺されました。

DDoS 攻撃に使用された IP アドレスの中で 63% が危険な IP である

上の DDoS 攻撃のケース 分析の結果、攻撃に使用された IP アドレスは総 6,972 であることが分かりました。Criminal IPでは Inbound スコアが Dangerous、Critical の場合、ブロックするべきの IP アドレスとして規定しています。攻撃に使用されたすべての IP アドレスのスコアを確認してみたところ、4,402 の IP アドレスが Dangerous、Critical レベルとして判断されました。特に、Critical レベルを受けた IP アドレスは 58.5% で、全体の半分以上になり、Dangerous レベルまで加えてみると、約 63% の IP アドレスが危険なレベルとして判断されました。

| スコア | 数 |

| Safe | 1060 |

| Low | 621 |

| Moderate | 889 |

| Dangerous | 303 |

| Critical | 4099 |

SMB Worm、Malicious IP アドレスの悪用履歴

まず、確認できた大量の IP アドレスは Scanner 類でした。下の Criminal IP の IP アドレス照会画面を見ると、この IP アドレスで 2022.6.21 15時 35分、2022.7.8 20時 52分ごろに SMB negotiation を要請したことがわかります。SMB Worm に感染され、SMB スキャニングを定期的に行ったことです。SMB はファイル・プリンタの共有プロトコルで、プロトコル(NBT)上で起動するネットバイオス(NetBIOS)を通じてネットワーク名と IP アドレスが与えられたコンピューターがお互い通信できるようにします。ハッカーは SMB ポートが開いていることを確認し、 協商を成功すると、brute force attack を通じて PC の個人情報を獲得、サーバー IP へアクセスすることになります。従って、ハッカーたちは世界中の SMB ポートについて頻繫にスキャニングを行っています。 このような IP アドレスは悪性コードに感染された状態なので SMB Worm 以外にも C2 サーバーのコマンドに従って別の攻撃を行うこともあります。IP アドレスのカテゴリーの項目を見ても、その IP アドレスは KISAの DDoS IP。Spam、Fail2ban の Bruteforce IP として分類されるなど、様々な悪用の痕跡を見せています。その上に迷惑メールとしての悪用履歴も見られました。

リモート コントロール IP アドレスで DDoS 攻撃をコマンド

Criminal IP で Remote として分類された IP アドレスは 22(SSH)、3389(RDP)ポートが開いている IP アドレスです。ハッカーがあるサーバーを感染させた後にはそのサーバーの IP アドレスにコマンドを下すなど、コントロールをするが、この時、C2 悪性コードを活用したり、リモート コントロールを活用したりします。下のように 180.xxx.xxx.194 IP アドレスの場合、22 番のポートで OpenSSH が起動されています。その上にこの OpenSSH プロトコルはセキュリティ脆弱性がある状態で、CVE-2021-41617、CVE-2021-36368 などの 12 件の脆弱性がマッピングされています。それは、OpenSSH 7.4 の古いバージョンのアプリケーションを使ったせいで見られます。

攻撃者は IP アドレスを感染させた後、IP アドレスに OpenSSH を設置しておいたかもしれません。または、既に攻撃対象領域にさらされている OpenSSH セキュリティ脆弱性を悪用してサーバへ侵入し、サーバーを掌握したかもしれないです。結果的に攻撃者は OpenSSH を通じてこの IP アドレスにあらゆるコマンドを下してコントロールできます。その他に、23(telnet)ポートや 3389(RDP)ポートが漏洩されている IP アドレスも多数確認されました。

バイパスされた IP アドレス(VPN、Tor、Proxy)そして、サーバー IP アドレスで自動化されたログイン攻撃

攻撃に使用された IP アドレスのかなりの多い数は Hosting、VPN、Tor、Proxy と連携されていることがわかりました。それは、攻撃者が実際の IP アドレスを隠してバイパスするための技術を使ったことで思われます。特に、最近、ログイン攻撃や Fraud を試みる場合、攻撃者が IP アドレスを隠すために、VPN を使うパターンが相当多いです。同様に Proxy IP や Tor IP もやはりバイパスを目的で使用されていると思われます。

さらに、ホスティングで使用される IP アドレスは特別に見ておく必要があります。ユーザーがログインに使う IP アドレスはモバイル IP アドレスや家庭の IP アドレス、企業のオフィス IP アドレスであることが通常です。しかし、AWS や Azure、そして Tencent Cloud などのホスティング サーバーからログインや会員登録の試みがあったら、それは自動化された攻撃の一環としてみなせます。よって、ログインの総当たり攻撃や Get Flooding Attack 分析の際、入る IP アドレスがホスティング IP アドレスか調べる作業も求められます。

以下の内容は今回の攻撃で使用された IP アドレスがリモート コントロール IP アドレス、VPN と Proxy、Tor、そして Hosting で使われる数を Criminal IP で分類して統計を出した結果です。リモート コントロール が半分以上であるが、VPN と Proxy、Tor、Hosting IP アドレスもかなり多く含まれていることがわかります。

* Dirty Count = スコアが Dangerous 以上の IP の数 / Total は重複を除いた数

| IP カテゴリー | 数 | Dirty Count |

| Hosting | 518 | 169 |

| VPN | 2019 | 1485 |

| Tor | 518 | 517 |

| Proxy | 2120 | 1338 |

| remote | 6966 | 4398 |

| Total | – | 4402 |

国情報、そしてハッカーがよく使うホスティング サーバー

国を調べてみれば、インドネシアの IP が合計773で最も多く、次にアメリカ、中国、ロシアが他の国に比べて圧倒的に多い数がカウントされています。ISP と比べると、1位はインドネシアの企業であったが、その次にはたいてい中国の企業が占めてありました。アメリカの場合、ISP が様々な企業で分散されているので IP アドレスの数に比べて ISP の順位は低いほうでした。ISP について分析した結果、ほとんどが通信会社で、192件の PT Telkom Indonesia はインドネシアの大手多国籍企業でした。4番目の Hangzhou Alibaba Advertising Co., Ltd で提供するホスティング サーバーは中国内でも悪性サーバーとして悪用される履歴が多いという話があります。

Top 10 Country

| 国名 | 数 | |

| 1 | ID | 773 |

| 2 | US | 655 |

| 3 | CN | 520 |

| 4 | RU | 412 |

| 5 | DE | 190 |

| 6 | TH | 185 |

| 7 | AR | 153 |

| 8 | PL | 91 |

| 9 | IR | 87 |

| 10 | MX | 81 |

Top 10 ISP

| ISP | 数 | |

| 1 | PT Telkom Indonesia | 192 |

| 2 | China Telecom | 166 |

| 3 | Tencent cloud computing | 157 |

| 4 | Hangzhou Alibaba Advertising Co.,Ltd. | 124 |

| 5 | TOT | 88 |

| 6 | China Unicom | 49 |

| 7 | Chunghwa Telecom | 18 |

| 8 | LG DACOM Corporation | 16 |

| 9 | Hipernet Indodata | 14 |

| 10 | Cyberindo Aditama | 8 |

DDoS 攻撃のケース、IP インテリジェンスで 99% 検知可能

Criminal IP で分析した IP アドレスの結果の中で、単純にスコアリングを見たとこと、Critical と Dangerous に当たる IP アドレスは 4,402 で、全体の 63.1% を占めます。そして、Low、Moderate として診断された IP アドレスであっても、その中で 36.6% は IP アドレスのアイパスの可能性の高い VPN や Proxy、Tor IP アドレスであったり、自動化された攻撃で予想されるホスティング サーバーの IP アドレスでした。すなわち、Critical、Dangerous、VPN、Proxy、Tor、Hosting このすべてのフィールドで IP アドレスを絞り続けてみると、0.3% を除いた 99.7% が IP Intelligence で見たとき、危険な状態の IP アドレスで判断されます。

VPN、Proxy などで分類された IP アドレスが必ず悪いとは言えないが、そのカテゴリーの IP アドレスの中でも脆弱性が見つかったり、攻撃に使用された痕跡があったりしたことが多いです。よって、バイパスの IP アドレスの項目についても以上の行為を必ずチェックすべきです。すなわち、悪用履歴がある IP アドレスのみに関して対応するより、VPN サービスの使用状態、Tor、Proxy の有無、そしてホスティング サーバーから入ってくるログインや会員登録まで調べておくほうがログイン攻撃を含めてあらゆる総当たり攻撃を検知するにてより効果的です。

それに関して Log4j ゼロデイ脆弱性が公開された当時、Criminal IP のハニーポートの Log4j 攻撃トラフィック データで攻撃パターンと IP アドレスを分析したレポートをご参照いただけます。

分析レポートのデータと原文はCriminal IP で提供していただきました。 現在、Criminal IP(クリミナルアイピー)は無料ベータ版サービスで運営されていて、既にさまざまな業界で検証された活用性をもとに、グローバル バージョンをリリースしてサイバーセキュリティに興味を持っている個人も脅威インテリジェンス ベースの検索エンジンを使用いただけるように開発されました。企業や機関の所属にかかわらず、個人も簡単にインターネット上で公開された資産を検索して管理し、リアルタイムで脆弱性点検を行うことで先制的にセキュリティ脅威に対応できます。

つまり、関連機関だけでなく、セキュリティエンジニア、セキュリティアナリスト、ペネトレーションテスター、ホワイトハッカーなど、興味を持つ誰でもこの総合検索エンジン1つだけで Google を使用するように脅威にさらされたインターネット資産を直接検索し、照会することができます。これは、Criminal IP を、グローバルネットワーク上で公開されている資産の脆弱性の検出やペネトレーションテストなど、サイバーセキュリティに関する全ての領域に全面的に利用できることを意味します。これにより、世界中の全ての IP アドレスに接続された資産と、それを対象とした悪意のある活動の傾向をリアルタイムでチェックし、最新のセキュリティ情報を提供するプラットフォームを構築したいと思います。

■会社概要

商号 : 株式会社AI Spera

事業内容 : サイバーセキュリティ事業

URL : https://www.criminalip.io/